手前の記事に続いて、感染した未知のウィルスの駆除を実践してみようと思う。今回使用するツールは仮想OSとしてVMWare。左から順番に感染させたHDDをマウントして操作する為の環境(Windows XP Professional、以下作業用OS)、実際にウィルスに感染させる環境(Windows XP for VirusCheck、以下for VirusCheck)、ウィルスに感染する前の環境と比較する為のコピー(Windows XP for Refrence、以下for Refrence)の三つのゲストOSを準備した。for Refrenceはfor VirusCheckの仮想OSをコピーして作成したので、この二つはほぼ完全に同一の環境です。

最初にfor VirusCheck環境にウィルスを感染させます。USBメモリを詳細表示してみると、下記のようにフォルダに見えるものは実行可能なアプリケーションになっています。この謎のアプリケーションを実行します。そのあとUSBメモリに新規にフォルダを作成すると、すかさずアプリケーションに置き換えられています。旨くウィルスに感染できたようです。

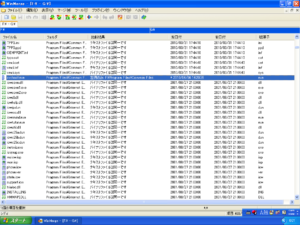

ここでfor VirusCheckをシャットダウンし、作業用OSからfor VirusCheckとfor RefrenceのHDDをマウントします。for VirusCheckとfor RefrenceのHDD同士を比較するのですが、ここではWinMergeと言うフリーウェアを活用しました。カーソル箇所のファイルを見てください。F:がfor VisrusCheck、G:がfor Refrenceです。F:\Program Files\Common Files\svchost.exeと言うファイルが追加されている事が分かります。svchost.exeはサービスの制御をおこなっているプロセスで、普通はC:\Windows\system32\svchost.exeにあるはずのファイルで、あからさまに怪しいです。

実は他にもpagefile.sysとか、NTUSER.DATとかいくつかのファイルが変更されているものとして抽出されます。pagefile.sysはスワップファイルでOSを起動すれば必ず更新されるファイルです。こういった正常でも更新されるファイルは多々ありますが、知識に照らし合わせて判断して言ってください。

今回はF:\Program Files\Common Files\svchost.exe以外にとくに問題となるファイルが見当たりませんし、作業OS上から該当するファイルを削除します。その後、あらためてfor VirusCheckゲストOSを起動してウィルスがどうなったか見てみましょう。

USBメモリにフォルダを作成しても、勝手に実行ファイルに置き換わっている様子はありません。とりあえずウィルスの動作は止まったようです。

その他の影響を見る為、続けてレジストリの確認に移ります。

カテゴリー: Technology

感染した未知のコンピュータウィルスを削除するには・・・

先日、ウィルス対策ソフトのメーカーのページでも固有名が付いておらず、削除方法不明のウィルスを削除する機会があった。最近は新種の・・・というよりも亜種といったほうがよいのだろうか?ウィルスの発生頻度が高くなっているそうだ。とすると、今後はウィルスに感染した場合、昔のように除去方法までアナウンスするのは難しくなるのかもしれない。

そんなわけでこの機会に正体不明のコンピューターウィルスを削除する方法を調べる方法など紹介してみようと思う。実はたいしたことじゃない、誰にでもできる単純作業なのだ。

用意するもの。仮想OS環境。VMWareでもVirtualPCでもよいので仮想OS環境を用意します。実環境で作業でいなくもないけれど、HDDを外したりマウントしたり、同じ環境を複数用意したりと、仮想OS環境上じゃないと面倒な事、この上ないです。

まずは感染させるためのゲストOSを用意します。感染させるためのゲストOSは作業を楽にするために出来るだけシンプルで、かつ実際に使用している環境と同じように各種ツールをインストールしましょう。

たとえば複数の機能・・・例えばメールとWordのマクロを使って感染する能力も有している様なウィルスがいたとして、感染させる環境にWordがインストールされていなければ、Word感染にかかわる部分が分からないままになってしまいます。したがって実環境でインストールしているものは、できるだけインストールしている必要があるのです。同様の理由でサービスパックやIEのバージョンなどもできるだけ一致させましょう。

ゲストOSを準備したら、感染前にレジストリの全データをテキストファイルにエキスポートします。同時にHDD内の全ファイルのハッシュ値を算出し保存します。これでほとんどの場合、ウィルスが感染する時におこなったシステムへの変更を、ほとんどの場合追跡できます。

準備がすんだら実際にウィルスに感染させます。

誤ってホスト環境に感染させないように気をつけましょう。VMWareの場合は新しいPnPデバイスを自動で仮想OS環境にマウントする(ホスト環境にはマウントされない)機能があるので、この機能を忘れずに有効にします。

この時、必ずネットワークに接続した状態で感染させましょう。最近はインターネット上のサーバーからウィルス本体をダウンロードするタイプもあります。正常にきちんと感染させないと、ウィルスが感染時に何を行っているか正しく把握できません。

正常に感染したら仮想PCをシャットダウンします。別の仮想PCに感染した仮想PCのHDDをマウントします。その後、先ほどと同じ要領で全ファイルのハッシュ値の算出をおこない、感染前のファイルハッシュ値と比較して変更されたファイルや新たに追加されたファイルをリストアップします。

中には正常にOSが起動して終了しただけでも更新されるファイルもあります。それらは除外して考えましょう。レジストリファイルやスワップファイル、イベントログなど、それほど種類は多くありません。

続いて変更されたレジストリを調べます。そのためには一度感染したOSを起動しなくてはなりませんが、感染した状態ではウィルスがレジストリ情報を隠して、本当に正しいレジストリを取得できない恐れがあります。レジストリを取得する前に、感染によって置き換えられたファイルを削除、あるいは感染前のファイルに置き換えます。そのあと感染したOSを起動してレジストリをエクスポートし、感染前のレジストリと比較して変更箇所を把握します。

ここまでの作業によって感染によって作成変更されたファイルとレジストリの一覧が手に入りました。後はこれらのファイルとレジストリを元に戻す手順を確立するだけです。

運が良ければセーフモードで起動して削除できますが、実際にはセーフモードでも常駐するウィルスが多いです。したがって、実際的にはCDなどからブートしてHDD上のファイルを削除するのが一番確実です。感染したPCを起動しても、常駐しているウィルスが邪魔をして、なかなか思うように削除できませんからね。

感染ファイルを削除してしまえば、レジストリが残っていたとしても、ウィルスは活動できません。感染ファイルを修復した後に、改め感染したOSを起動してレジストリを修復するのがよいでしょう。

・・・というわけで、後日実際にデモって見るよ。続きをお楽しみに。