WannaCryptで変な方向に対策議論が行かないことを祈りつつ、本来行っているべき対策を述べておこうと思う。

ダウンロードしたファイルを無闇に開かない

ダウンロードした実行ファイルやスクリプトファイルを不用意にダブルクリックして実行してしまうようだと、感染を防ぐためのソリューションは殆ど意味をなさない。ウィルス対策ソフトウェアを導入していても、ウィルス対策ソフトウェアで対策できるのは「過去に知られていたウィルス」だけある。新しいウィルスには極めて限定的な効果しか無い。

特に標的型攻撃のように特定の組織だけを狙ってウィルスを送っている場合、狙われている組織が自ら感染に気がついてウィルス対策ソフトウェアの開発元に連絡しない限り、ウィルス対策ソフトでは防げないって事も起こりうる。

実行する必要がある場合には、電子署名を確認するとか、ダウンロード元サイトをしっかり確認するとかしよう。

幸いにもWindowsの場合はダウンロードしたファイルを開こうとすると警告が表示されるのがデフォルトになっている。もしうっかり開きそうになって警告が表示されたらなら、速やかに閉じよう。

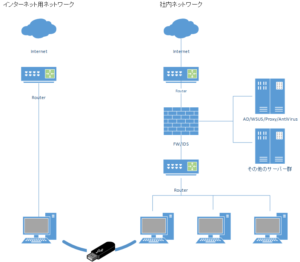

パーソナルファイアウォールを有効にしておく

パーソナルファイアウォールは有効にしておこう。ゲームをするからとか、警告が出るからとか、そういった理由で不用意に「全て無効」にしてはいけない。

日本で感染が少ないのは、ブロードバンドルーターがファイアウォールの役割をしてくれたり、フリーWiFiの提供事業者側で通信制限をしていたことに救われているのでは?と言う意見もあるぐらい。ファイアウォールはセキュリティホールを使った感染を防いだり、あるいは不正プログラムへの感染に気がつく為に大事です。

適切にセキュリティアップデートを実施する

セキュリティアップデートが必要なのはOSだけではない。Office製品もそうだしサードベンダの製品もUpdateが必要。保守が終了してしまった(EOLを迎えた)ソフトウェアは、Updateが提供されないので使用してはならない。

意外にできていないもので、下記のような事がままある。

・WindowsはUpdateしているがOfficeはUpdateされていない(その他のマイクロソフト製品も更新すると言うオプション項目がある)

・AdobeReaderはUpdateされていない(自動更新には管理者権限が必要なため管理者が更新作業をする必要がある)

・古いJavaRuntimeがインストールされたまま(旧番のJavaは更新時に古いバージョンを残す設定になっていた。

・LZHファイルの解凍ツールをいまだに使っている(LZHはサポート終了しており、セキュリティ更新なども行われていない)

・Oracleのデータベースを使っているがOracleと保守契約していない(Oracleは有償サポート契約していないとUpdate提供してくれない事が多いよ)

etc・・・心当たりがあるなら、改める必要がある。

どうしても古いOSを使う必要がある場合

どうしても保守が終了してしまった(EOLを迎えた)ソフトウェアを使い続けなくてはならない場合、それなりのセキュリティ対策を取ろう。お勧めは再起動したときに、ファイル等への更新をロールバックしてくれるシステムだ。Windows XP Embededには標準で備わっていた機能で、物珍しいものじゃない。再起動でロールバックするシステムを導入していれば、万一ウィルスに感染しても復旧作業が容易になる。

データのバックアップを取る

データのバックアップを取っておく。良くある勘違いにRAIDを組んでいるから・・・と言うのがある。RAIDは故障等によるシステム停止の可能性を下げるための仕組みであって、故障その他の事由によるデータの喪失を防ぐための仕組みではない事を覚えておこう。RAIDを組んでいたとしてもRAID本体が故障すればデータを失うことになるし、もちろんランサムウェアに感染してしまえばデータを失うことになる。

普段はパソコンからアクセス出来ない別の媒体に、他のパソコンでも読み込める状態で複製して、初めてバックアップとして機能する。普段アクセス出来る媒体では、何かの拍子に両方を更新してしまうのが落ちである。幸いにも大容量のストレージをインターネット上に安価に借りれる時代になった。どこかにストレージを借りて、定期的に複製することをお勧めする。

「怪しいメールを開かない」とか、いい加減なことを言うのは流石に止めてほしい

たしかに20年くらい前なら、日本語としておかしい文面でるという事が多かった。当時のコンピューター犯罪は愉快犯的なものが多く、非技術的な部分にコストを掛けてまで実施する物好きが居なかっただけである。

だが、今時は文面で判断することは出来ない。コンピューター犯罪は莫大な利益をもたらす闇産業となっており、それなりのコストを掛けて実施されているのだ。もし怪しいか判断しようとするなら、最低でもReceivesヘッダを解析したり、そこに現れるサーバー名やIPアドレスの所在を追いかける程度のことはしないと話にならない。毎日数十~数百通のメールを手作業でヘッダを確認せよと言うのは、素人には無理だし、玄人だって遠慮したい作業だ。

しかも致命的なことに「怪しくないから問題が無いメールである。」とは言えない。取引先が既に感染していて「本当の業務連絡のメールに添付されているファイルがウィルス付き」って場合もある。もし怪しいか否かで判断しようとするなら、添付ファイルのあるメールは全て怪しいので文面を見ずに削除する程度には徹底しないと防げない。(僕の一番のお勧めは「添付ファイルのあるメールは全て怪しい」として扱うことだけどね。参照)